NTP Amplification Nedir?

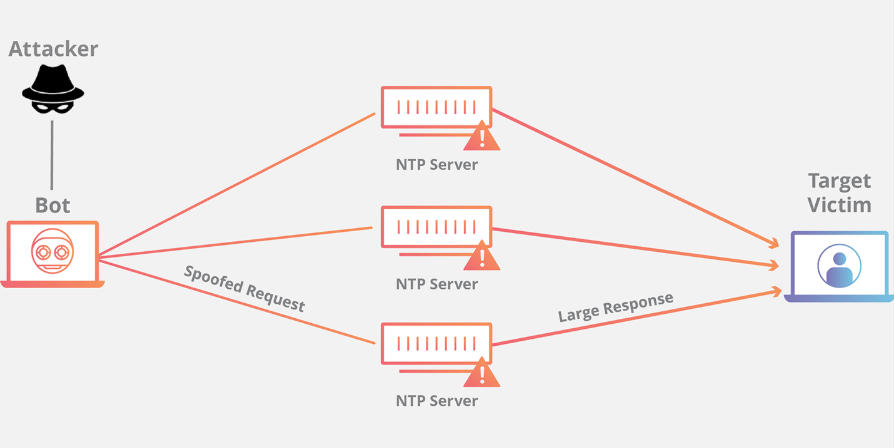

NTP Amplification saldırısı; bir saldırganın, hedeflenen ağı veya sunucuyu fazla miktarda UDP trafiğiyle boğmak için bir Ağ Zaman Protokolü (NTP) işlevini kullandığı bir DDoS saldırısıdır. Hedefi ve çevresindeki altyapıyı düzenli trafiğe erişilemez hale getirir.

NTP Amplification Saldırısı Nasıl Yapılır?

NTP Amplification saldırılarında çoğunlukla karşı sistem ve saldırgan arasındaki bant genişliği eşitsizliğinden yararlanılmaktadır. Bant genişliği eşitsizliğini istekleri gönderen saldırganının hedefin bant genişliği üst limitinden yüksek bir trafik oluşturması şeklinde tanımlamak mümkündür. Böylelikle sistemin yanıt verebileceğinden fazla istek göndermiş oluruz ve ağ bant sınırı aşılarak ağ yapısı bozulabilir. Gönderilen trafik botnetler kullanılarak daha da artırılabilir.

NTP Amplification Senaryosu

DDoS saldırıları hedef sistemlerin devre dışı bırakılması için yapılmaktadır. NTP Amplification ise DDoS saldırının en etkili yöntemlerinden biridir. Bu yönetimin gerçekleştirilebilmesi için;

- NTP sunucularına gönderilecek istekler için NTPDoser adından bir DDoS aracı bulunmaktadır.

- “gcc NTPDoser.cpp -o NTPDoser -lstc+ -pthread” komutu ile NTPDoser dosyasını derleyerek NTPDoser çalıştırılabilir duruma getirilir

- “./NTPDoser [Hedef IP] [Thread sayısı] [Saldırı Süresi]” komutu çalıştırılarak NTP Amplification saldırısı için gerekli ayarlamalar yapılabilir.

- Saldırganın kendisini gizleyebilmek ve saldırı şiddetin artırabilmek için botnetlere ihtiyacı vardır.

NTP Amplification Saldırılarına Karşı Alınabilecek Önlemler

Diğer birçok DDoS tehdidinde olduğu gibi, NTP Amplication saldırılarının tamamen engellenmesi zordur, çünkü NTP sunucularından gelen yanıtlar geçerli sunucularda yasal trafik olarak görünür. Yine de alınabilecek bazı önlemler bulunmaktadır:

- DDoS trafiği muazzam hacmi sayesinde en dayanıklı ağ yapılarını bile kolayca çökertebilir. Uygun filtreler kullanılarak belirlenmiş miktarın üzerinde trafik oluşturan kullanıcılar sistem dışında bırakılabilir.

- NTP Amplification saldırıları da dahil olmak üzere çoklu 10Gbps DDoS tehditlerini saptırmak için isteğe bağlı olarak ölçülen global scrubbing networkten (DDoS saldırılarını temizleme ağı) yararlanarak hacimsel DDoS tehditlerine karşı koruma sağlanabilir.

- Kaynak IP doğrulaması yapılarak, ağa gelen sahte paketler önlenebilir. Eğer ağın içinden, ağın dışında gibi gözüken kaynak IP adresinden bir paket yönlendiriliyorsa paketin sahte olduğu anlaşılır ve engellenir.

- NTP sunucularında monlist komutunun devre dışı bırakılması ve sahte IP’lere izin veren ağlara giriş filtrelemesinin uygulanması ile birlikte amplification saldırıları engellenebilir.

- Monlist komutunu destekleyen NTP sunucuların sayısı azaltılabilir veya bu komut devre dışı bırakılabilir. Monlist güvenlik açığından etkilenmemek için 4.2.7 sürümünden önceki NTP yazılımları kullanılmamalıdır. 4.2.7 sürümden önceki yazılımların güncelleştirilmesi gerekir.

NTP Amplification gibi saldırılara karşı önlem almak için düzenli olarak DDoS testi yaptırılması gerekmektedir. Profesyonel DDoS hizmeti hakkında bilgi edinmek için Erişim Engelleme Testi sayfasını ziyaret edebilirsiniz